Table of Contents

La autenticación sin contraseña se ha posicionado como una de las mayores apuestas tecnológicas en la lucha contra el robo de credenciales.

Biometría, llaves físicas y sistemas de autenticación multifactor (MFA) están reemplazando poco a poco las tradicionales contraseñas.

Según el informe Migrar a la autenticación sin contraseña para mejorar la seguridad y optimizar la experiencia del usuario, publicado por Gartner en 2024, el 60 % de las organizaciones ya ha adoptado este tipo de soluciones.

Además, se proyecta que la cifra supere el 90 % para 2026, lo que marca una verdadera tendencia.

Pero más allá de la promesa de seguridad y simplicidad, surgen interrogantes: ¿estamos realmente más protegidos o estamos cayendo en una nueva trampa de falsa seguridad?

La autenticación sin contraseña (o passwordless authentication, en inglés) es un método de verificación de identidad que no requiere que el usuario ingrese una contraseña tradicional para acceder a una cuenta, sistema o dispositivo. En su lugar, utiliza factores más seguros, rápidos y difíciles de robar, como:

Principales métodos de autenticación sin contraseña

Para entender un poco en qué consiste, es clave refrescar los siguientes conceptos.

- Biometría

Huella dactilar, reconocimiento facial, escaneo de iris o voz.Ventaja: son únicos para cada persona.Riesgo: si son robados o vulnerados, no se pueden cambiar. - Llaves de seguridad físicas (como YubiKey o Titan Key)

Dispositivos físicos que se conectan vía USB o NFC y verifican tu identidad.Ventaja: Altamente seguros.Riesgo: si se pierden, necesitas mecanismos de respaldo. - Aplicaciones de autenticación o notificaciones pushAutenticación mediante apps como Microsoft Authenticator, Google Authenticator o claves enviadas a dispositivos móviles registrados.Ventaja: Cómodas y sin recordar contraseñas.

Riesgo: si el dispositivo está

- Códigos temporales por correo o SMS (menos seguros):Aunque siguen sin usar contraseñas, pueden ser interceptados, por eso se consideran menos robustos.

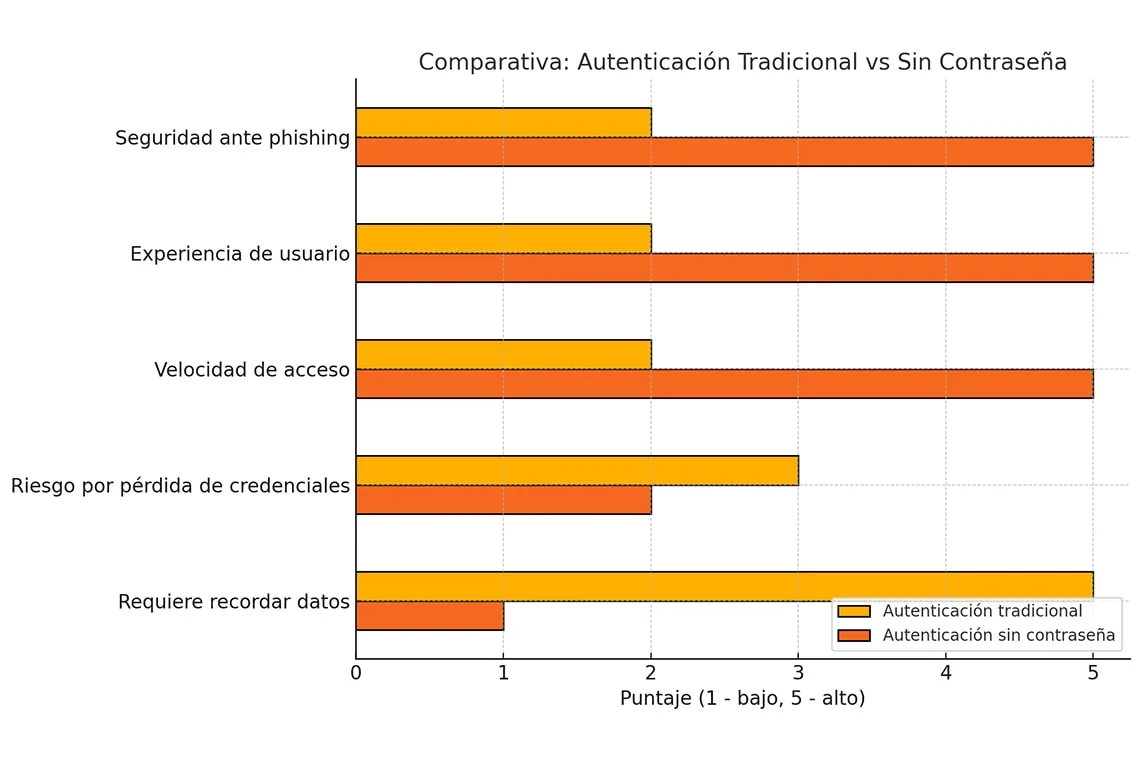

Gráfica obtenida con IA.

¿Por qué se usa?

- Mejora la experiencia del usuario: no necesitas recordar múltiples contraseñas.

- Reduce riesgos comunes: como phishing, keyloggers o robo de contraseñas débiles.

- Acelera accesos y automatiza procesos seguros.

Analizando la cuestión

Aunque es más segura que la autenticación tradicional, no es invulnerable. Si el dispositivo o sistema biométrico es hackeado, el riesgo sigue presente.

Por eso muchas organizaciones recomiendan combinar estos métodos con estrategias como Zero Trust, monitoreo constante y educación del usuario.

De hecho, tecnologías de reconocimiento facial ya han sido vulneradas con imágenes 3D, y dispositivos no gestionados que representan una amenaza silenciosa en muchas empresas.

Samuel Toro, Head of Sales de Trend Micro para Colombia, afirmó:

Ningún sistema es infalible. El desafío está en entender que la verdadera protección no depende solo de la tecnología, sino del enfoque integral que se adopte para gestionarla.

Recomendaciones clave para avanzar con responsabilidad

En este sentido, es clave tener en cuenta estas sugerencias:

- Formación continua en seguridad digital para todos los usuarios.

- Implementar una arquitectura Zero Trust.

- Evaluar vulnerabilidades de hardware y sistemas biométricos.

- Monitoreo conductual y detección proactiva de amenazas.

El reto no es eliminar contraseñas, sino construir un modelo de autenticación más inteligente, confiable y adaptado a los nuevos riesgos digitales.