Table of Contents

Con miles de millones de usuarios, Meta Business Suite es la herramienta esencial para las pequeñas y medianas empresas (pymes) que buscan crecer y publicitarse.

Sin embargo, esta misma confianza y alcance masivo han sido convertidos en un arma sofisticada por ciberdelincuentes.

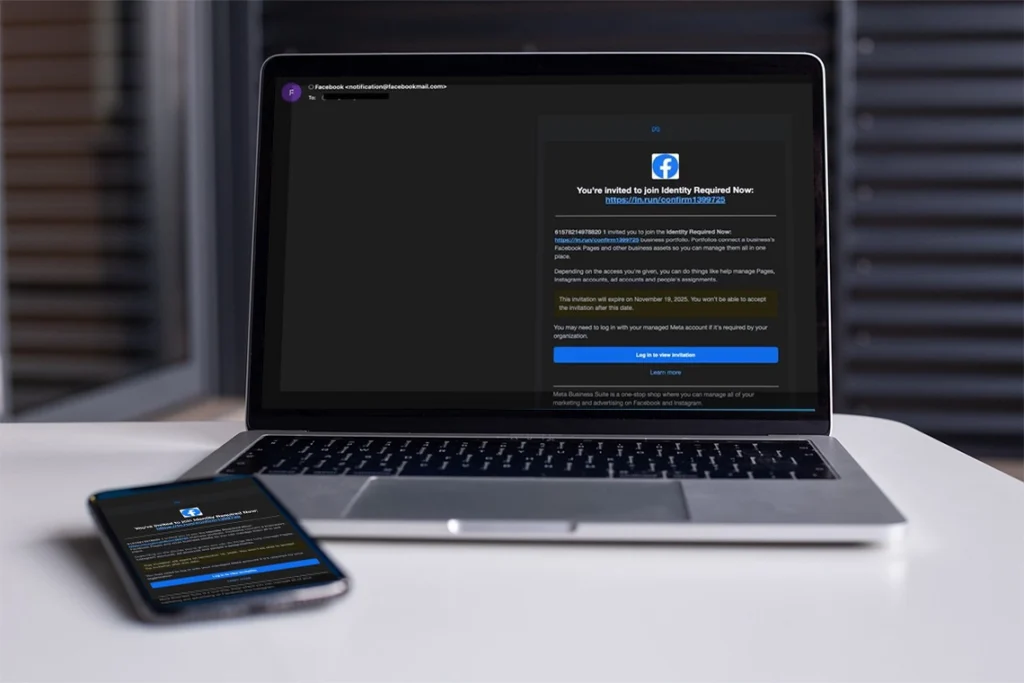

Una reciente campaña de phishing a gran escala, descubierta por investigadores de Check Point, ha logrado explotar las funciones legítimas de Meta para enviar correos electrónicos de ataque extremadamente convincentes.

Esta no es una campaña de spam común; es una prueba de que los atacantes están yendo un paso más allá.

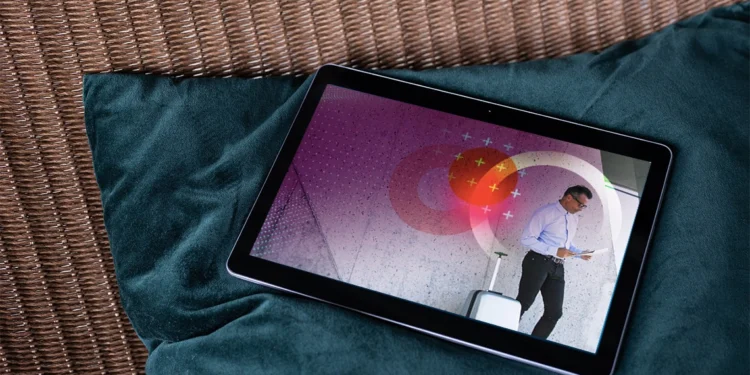

Se distribuyeron más de 40.000 correos a más de 5.000 clientes, enfocándose en sectores de alto valor como inmobiliario, finanzas, educación y hostelería en EE. UU., Canadá, Europa y Australia.

El objetivo fue robar las credenciales de las pymes y tomar el control de cuentas de publicidad y gestión empresarial.

El dominio «confiable»: ¿Cómo funciona el ataque a Meta Business Suite?

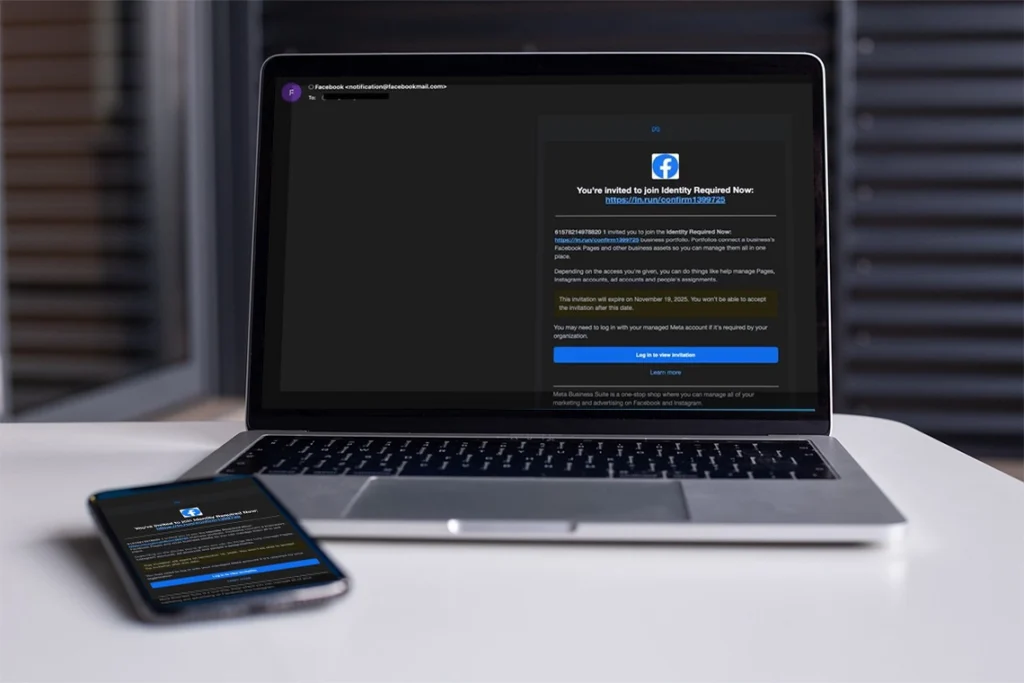

La clave de la sofisticación de esta campaña reside en un detalle técnico que neutraliza muchos filtros de seguridad: los correos electrónicos maliciosos se originan desde el dominio legítimo facebookmail.com.

Anatomía de un ataque de phishing avanzado

Suplantación de identidad de marca: Los ciberdelincuentes crean páginas falsas de Facebook, modificándolas minuciosamente con logotipos y nombres que imitan a la perfección la identidad oficial de Meta.

Abuso de función: Utilizan la función de «Invitación para empresas» de Meta Business Suite para enviar notificaciones de alerta.

El factor confianza: El mensaje se envía desde facebookmail.com, un dominio que el usuario reconoce y en el que confía automáticamente.

Esto hace que el mensaje supere las barreras mentales y los sistemas automatizados que suelen bloquear remitentes desconocidos.

Asimismo, los correos utilizaban un lenguaje de urgencia altamente efectivo, con asuntos como:

«Acción requerida: Estás invitado a unirte al programa de crédito publicitario gratuito«

«Invitación a socio de Meta Agency«

«Se requiere verificación de cuenta«

Al hacer clic en el enlace, las víctimas eran redirigidas a sitios de phishing alojados en dominios de terceros (como vercel.app), listos para capturar sus credenciales y datos sensibles.

La facilidad de la manipulación fue confirmada cuando los investigadores lograron replicar la técnica en un experimento controlado.

¿Por qué las Pymes son el blanco ideal de la ciberseguridad?

Esta campaña se centró en pequeñas y medianas empresas, que dependen profundamente de Meta para su interacción con el cliente.

Sus empleados están acostumbrados a recibir notificaciones de «Meta Business» de forma rutinaria, lo que reduce la cautela y aumenta la probabilidad de un clic fatal.

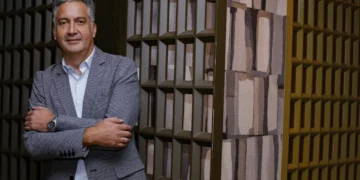

Como señala Ángel Salazar, Gerente de Ingeniería de Canales en América Latina de Check Point Software:

La repetición de asuntos sugiere una campaña masiva, basada en plantillas, diseñada para maximizar las tasas de clics.La credibilidad del dominio remitente convierte lo que sería un spam común en una amenaza de seguridad informática de primer nivel.

Esta tendencia plantea una reflexión crucial: los atacantes han evolucionado usar dominios falsificados a explotar las funciones integradas y legítimas de las plataformas más grandes del mundo, obteniendo credibilidad instantánea.

Cómo blindar a su empresa

Si bien es necesario que las grandes plataformas aborden las deficiencias en sus herramientas empresariales, las organizaciones deben tomar medidas proactivas para reforzar su defensa digital.

- Cuestiona el Origen: La capacitación debe enseñar a los empleados a dudar de solicitudes inusuales o urgentes, incluso si provienen de fuentes que parecen confiables.

- Verificación Cruzada: Si recibes una notificación de Meta Business, nunca hagas clic en el enlace del correo.

En su lugar, accede a tu cuenta directamente a través de la plataforma oficial (escribe la URL en tu navegador).

- Implementa MFA: La autenticación multifactor (MFA) es tu mejor escudo. Si las credenciales se ven comprometidas, la MFA impide que los atacantes accedan fácilmente a la cuenta.

- Detección avanzada: Implementa soluciones de seguridad que utilicen análisis de comportamiento y detección basada en IA para identificar actividades sospechosas, superando los filtros basados únicamente en la reputación del dominio.

El futuro de la innovación tecnológica y la confianza

Esta campaña de phishing es un hito preocupante que demuestra una tendencia clara: el phishing se profesionaliza al recurrir a servicios legítimos y marcas de confianza como vehículos para sus ataques.

Para los profesionales de la tecnología y el emprendimiento, esto significa que la defensa ya no puede ser pasiva.

Debemos evolucionar de los filtros tradicionales a un enfoque más integral que considere la intención, el comportamiento y el contexto de cada comunicación.

En la era de la innovación tecnológica acelerada, la confianza es el activo más explotado por los ciberdelincuentes.

Mantener una postura de vigilancia constante y educar continuamente a los equipos es la única manera de proteger el futuro digital de nuestra pyme.

¿Cuál crees es la medida de ciberseguridad más efectiva que ha implementado tu pyme para proteger las credenciales de sus cuentas publicitarias de Meta? ¡Comparte tu opinión y contribuye a esta comunidad de profesionales TIC!